DORA e NIS2: dalla compliance alla resilienza

Una filiale bloccata da un attacco ransomware. Un fornitore tecnologico che subisce una violazione dei dati. Un errore umano che compromette l’accesso a servizi di pagamento critici. Oggi, questi non sono più casi limite, ma rischi reali e ricorrenti nel quotidiano operativo di chi lavora nel mondo finanziario — e nei suoi ecosistemi digitali.

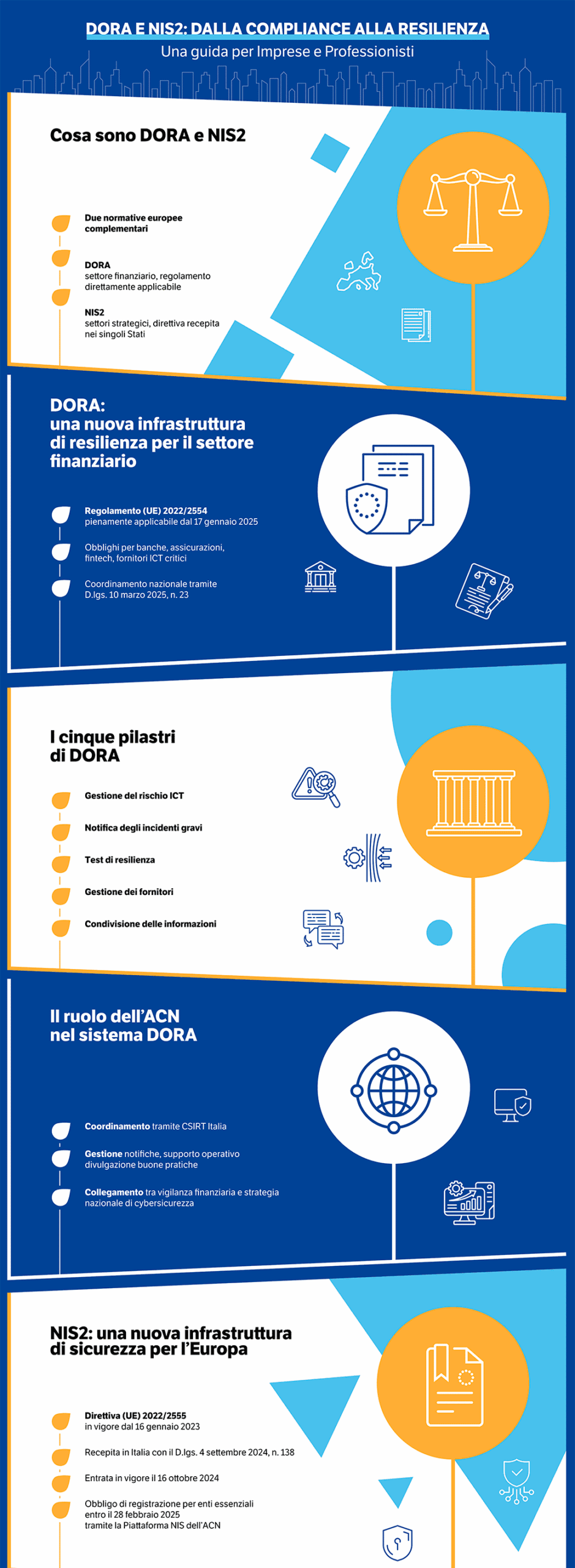

In risposta a questa crescente complessità, l’Unione Europea ha delineato un quadro normativo ambizioso, fondato su due pilastri:

- il Regolamento DORA, che si concentra sulla resilienza operativa delle imprese finanziarie,

- e la Direttiva NIS2, che estende gli obblighi di sicurezza a una gamma molto più ampia di soggetti pubblici e privati.

Queste due norme, oggi pienamente operative, rappresentano una svolta strategica: la cybersicurezza non è più un elemento accessorio dell’IT, ma una responsabilità trasversale, che incide sulla continuità, la reputazione e la sostenibilità dell’intera attività economica.

DORA: la resilienza operativa diventa legge

Il Regolamento (UE) 2022/2554, noto come DORA – Digital Operational Resilience Act, ha introdotto un nuovo standard normativo per la sicurezza digitale nel settore finanziario. Non si tratta di una raccomandazione, ma di un obbligo vincolante e direttamente applicabile in tutti gli Stati membri dell’Unione Europea a partire dal 17 gennaio 2025.

Inserito nel più ampio contesto del Digital Finance Package[1], promosso dalla Commissione Europea nel settembre 2020, Il suo sviluppo e la sua entrata in vigore sono parte integrante della strategia europea per una finanza più digitale, innovativa e sicura

Con DORA, la resilienza operativa digitale diventa una componente strutturale della gestione del rischio per banche, assicurazioni, società di investimento, istituti di pagamento, fintech e, più in generale, per tutti i soggetti finanziari vigilati. Ma il regolamento coinvolge anche chi, pur non essendo sottoposto a vigilanza, fornisce loro servizi digitali critici.

L’obiettivo è chiaro: garantire la continuità e la stabilità del sistema finanziario anche in presenza di incidenti ICT gravi, attacchi informatici, interruzioni tecnologiche o malfunzionamenti legati a fornitori terzi.

L’adeguamento normativo in Italia: D.lgs. 10 marzo 2025, n. 23

Sebbene DORA sia un regolamento europeo e quindi immediatamente applicabile, l’Italia ha adottato specifiche misure di coordinamento e attuazione attraverso il Decreto Legislativo 10 marzo 2025, n. 23, pubblicato in Gazzetta Ufficiale l’11 marzo 2025 ed entrato in vigore il 12 marzo 2025.

Questo decreto ha previsto:

- la designazione delle autorità competenti nazionali: Banca d’Italia, Consob, IVASS e COVIP;

- l’attribuzione al CSIRT Italia, struttura operativa dell’Agenzia per la Cybersicurezza Nazionale (ACN), del ruolo di punto di contatto per le notifiche di incidenti ICT;

- l’introduzione di sanzioni amministrative graduate, fino al 10% del fatturato o a un massimo di 20 milioni di euro, per i soggetti vigilati e fino a 5 milioni per i fornitori di servizi ICT rilevanti;

- l’armonizzazione con la normativa italiana preesistente, inclusi Codice delle assicurazioni, TUB, TUF e Codice Privacy.

L’adeguamento normativo nazionale ha quindi il compito di rendere operativo e coerente l’apparato europeo con l’ordinamento interno, senza duplicazioni ma con una chiara distribuzione delle responsabilità.

Proporzionalità e applicabilità per realtà di ogni dimensione

Uno degli elementi chiave del regolamento — ripreso anche nel decreto italiano — è il principio di proporzionalità. Significa che gli obblighi previsti da DORA devono essere commisurati alla natura, dimensione e complessità dell’organizzazione.

In pratica:

- un grande gruppo bancario dovrà dotarsi di sistemi avanzati di testing, governance e risposta incidentale;

- una fintech o una PMI che fornisce soluzioni digitali critiche dovrà comunque rispettare i principi fondamentali del regolamento, ma potrà adottare misure più semplificate, purché coerenti con il proprio profilo di rischio.

Questo principio è essenziale per consentire anche a microimprese e studi professionali di affrontare il percorso di adeguamento in modo sostenibile e strutturato, senza eccessivo carico regolamentare ma con la piena consapevolezza delle proprie responsabilità.

Il ruolo dell’ACN nel sistema DORA

L’Agenzia per la Cybersicurezza Nazionale (ACN)[2], pur non essendo un’autorità di vigilanza finanziaria, svolge un ruolo cruciale nell’attuazione di DORA:

- attraverso il CSIRT Italia, è responsabile della ricezione e gestione delle notifiche di incidenti ICT gravi;

- collabora con le autorità settoriali per garantire la condivisione tempestiva delle informazioni sulle minacce e sulle vulnerabilità emergenti;

- fornisce linee guida tecniche, buone pratiche e strumenti operativi utili anche per i soggetti meno strutturati.

La presenza dell’ACN assicura un raccordo tra l’ecosistema finanziario e la strategia nazionale di cybersicurezza, rafforzando la capacità del Paese di rispondere in modo coordinato a crisi digitali sistemiche.

I cinque pilastri operativi del Regolamento DORA

- Gestione del rischio ICT

Cosa significa: ogni soggetto deve istituire un sistema interno per individuare, monitorare e mitigare i rischi legati all’uso delle tecnologie digitali. Questo include asset hardware, software, dati, processi e personale.

Perché è importante: permette di prevenire vulnerabilità, ridurre l’esposizione agli attacchi informatici e garantire continuità operativa anche in situazioni critiche.

Applicazione concreta: anche le PMI devono dotarsi di policy scritte, mappature dei sistemi critici, processi di aggiornamento e controllo, e una governance minima per il monitoraggio continuo.

- Notifica degli incidenti ICT gravi

Cosa significa: se si verifica un incidente ICT classificabile come “maggiore”, l’organizzazione è tenuta a notificarlo entro tempi specifici alle autorità competenti e al CSIRT Italia, secondo un processo normato e standardizzato.

Tempistiche previste:

- Segnalazione iniziale: entro 4 ore dalla classificazione dell’incidente come “maggiore”, e comunque non oltre 24 ore dalla scoperta dell’evento.

- Relazione intermedia: entro 72 ore dalla notifica iniziale, con aggiornamenti sulle cause e misure adottate.

- Relazione finale: entro un mese dalla relazione intermedia, con un’analisi completa, valutazione dell’impatto e soluzioni correttive adottate.

Perché è importante: consente alle autorità di intervenire in modo coordinato, minimizza la propagazione del danno e aumenta la fiducia di clienti e stakeholder.

Applicazione concreta: occorre preparare in anticipo un piano di incident response, definire i ruoli interni (es. responsabile segnalazioni), automatizzare i processi di detection e garantire la tracciabilità delle comunicazioni.

- Test di resilienza operativa

Cosa significa: il regolamento impone test regolari per valutare la capacità dell’infrastruttura digitale di resistere a incidenti e attacchi. Per gli enti significativi, sono obbligatori anche test avanzati (es. TLPT – threat-led penetration testing).

Perché è importante: i test aiutano a scoprire debolezze che altrimenti emergerebbero solo durante una crisi reale. Consentono di rafforzare i punti critici prima che diventino vulnerabilità sfruttabili.

Applicazione concreta: anche senza test complessi, una PMI può impostare esercitazioni di backup/restore, audit interni, prove di continuità operativa e simulazioni di attacco per il proprio contesto.

- Gestione dei fornitori terzi ICT

Cosa significa: chiunque fornisca servizi tecnologici rilevanti (es. cloud, infrastrutture, manutenzione software, outsourcing) rientra nel perimetro regolamentato. Gli enti devono valutarne la sicurezza, formalizzare contratti specifici e gestire il rischio di concentrazione.

Perché è importante: molti attacchi gravi derivano da terze parti compromesse. Garantire che i fornitori operino secondo standard adeguati riduce notevolmente i rischi di interruzione o esfiltrazione.

Applicazione concreta: le imprese devono mappare i fornitori critici, definire clausole contrattuali di sicurezza (es. audit, obblighi di notifica, exit strategy), e documentare la due diligence effettuata.

- Condivisione delle informazioni

Cosa significa: DORA promuove la creazione di un ecosistema in cui minacce, vulnerabilità e buone pratiche possano essere condivise tra soggetti pubblici e privati, rafforzando così l’intera resilienza sistemica.

Perché è importante: la minaccia informatica è collettiva. Condividere informazioni su attacchi o anomalie consente di alzare le difese comuni e prevenire eventi ricorrenti.

Applicazione concreta: le imprese possono aderire a gruppi di scambio informazioni (ISAC), partecipare a iniziative nazionali promosse da ACN o CSIRT Italia, ricevere e diffondere alert, e mantenere attivo un sistema interno di aggiornamento.

Veniamo ora ad analizzare gli impatti che DORA produce sui modelli organizzativi di PMI e stuti professionali.

Impatti per PMI e studi professionali

Anche le realtà di minori dimensioni, che forniscono servizi digitali a soggetti vigilati, rientrano nel perimetro operativo del regolamento. Questo impone:

- policy interne formalizzate;

- mappatura degli asset e dei flussi critici;

- tracciabilità dei processi e dei contratti;

- consapevolezza e formazione del personale;

- gestione documentata delle vulnerabilità e dei fornitori.

DORA non è solo una compliance tecnica, ma un modello organizzativo. Seguirlo significa dotarsi di una struttura di sicurezza credibile, adatta a dialogare con clienti istituzionali, partner regolamentati e autorità.

Un quadro integrato di resilienza: oltre DORA

DORA fa parte di una strategia più ampia dell’Unione Europea, volta a rafforzare l’intero ecosistema digitale, pubblico e privato. In questo scenario si inserisce anche la Direttiva NIS2, che amplia e approfondisce il perimetro della sicurezza informatica al di fuori del solo settore finanziario.

NIS2: un perimetro di sicurezza più ampio

Nel nuovo ecosistema digitale europeo, la sicurezza informatica non è più una questione riservata ai soli operatori critici tradizionali. La Direttiva (UE) 2022/2555, nota come NIS2, nasce proprio con l’obiettivo di aggiornare e rafforzare il primo impianto normativo del 2016, ampliandone profondamente il perimetro e l’efficacia.

Entrata in vigore a livello europeo il 16 gennaio 2023, NIS2 è stata recepita in Italia con il Decreto Legislativo 4 settembre 2024, n. 138, pubblicato nella Gazzetta Ufficiale, Serie Generale, n. 230 del 1° ottobre 2024 ed entrato in vigore il 16 ottobre 2024.

A differenza della precedente direttiva, che si limitava a un numero ristretto di soggetti essenziali, la NIS2 estende gli obblighi di cybersicurezza a una gamma molto più ampia di realtà, introducendo anche requisiti di governance, trasparenza e controllo che incidono trasversalmente su tutta l’organizzazione.

Un nuovo perimetro soggettivo

La direttiva NIS2 si rivolge a due macrocategorie di soggetti:

- Enti essenziali: includono organizzazioni pubbliche e private che operano in settori considerati strategici per la sicurezza e la continuità del Paese, come energia, trasporti, sistema bancario, infrastrutture digitali, sanità e pubblica amministrazione.

Tali enti devono registrarsi entro il 28 febbraio 2025 presso la Piattaforma nazionale NIS, gestita dall’Agenzia per la Cybersicurezza Nazionale (ACN). - Enti importanti: comprendono imprese attive in settori che, pur non essendo classificati come critici in senso stretto, possono comunque influenzare in modo rilevante la sicurezza nazionale o la stabilità economica e sociale. Tra questi rientrano i fornitori di servizi ICT, operatori digitali, gestori di servizi cloud, piattaforme di e-commerce e medie imprese del comparto finanziario.

In concreto, la direttiva coinvolge migliaia di imprese medio-piccole e una porzione rilevante della pubblica amministrazione, nonché fornitori tecnologici che operano in outsourcing per clienti regolamentati.

Le principali novità normative

Rispetto al passato, NIS2 introduce innovazioni significative che incidono su struttura, governance e operatività dei soggetti coinvolti.

Ecco le principali:

- Responsabilità del top management

Gli organi di amministrazione o direzione sono esplicitamente chiamati a supervisionare e approvare le politiche di sicurezza. La mancata attuazione può comportare responsabilità dirette. - Obblighi di gestione del rischio

È richiesto l’adozione di misure tecniche e organizzative adeguate, tra cui gestione degli accessi, protezione dei dati, piani di continuità operativa e sistemi di monitoraggio degli incidenti. - Obblighi di notifica stringenti

Gli incidenti significativi devono essere comunicati:

– entro 24 ore dall’evento, con una prima segnalazione;

– entro 72 ore, con un aggiornamento tecnico;

– entro un mese, con un rapporto finale. - Verifica e controllo della supply chain

Ogni organizzazione deve valutare i propri fornitori e subappaltatori digitali, verificando che siano in grado di garantire adeguati standard di sicurezza e continuità. - Poteri ispettivi e sanzionatori rafforzati

Le autorità competenti possono eseguire ispezioni, ordinare adeguamenti e infliggere sanzioni amministrative significative in caso di inadempienza (fino a 10 milioni di euro o al 2% del fatturato annuo mondiale).

Sinergie con DORA: due normative, un obiettivo comune

NIS2 e DORA sono due strumenti normativi distinti per natura giuridica e ambito applicativo:

- DORA è un regolamento, quindi direttamente vincolante in tutta l’Unione Europea, e riguarda in modo specifico il settore finanziario;

- NIS2 è una direttiva, recepita nei diversi ordinamenti nazionali e ha un perimetro più ampio e trasversale.

Tuttavia, le due normative condividono lo stesso impianto culturale e strategico:

- mettono al centro il rischio ICT come fattore sistemico;

- responsabilizzano gli organi di vertice;

- richiedono processi documentati, verificabili, proporzionati;

- introducono obblighi di notifica, governance e vigilanza estesi anche a terzi.

Per i soggetti finanziari vigilati — come banche, assicurazioni e istituti di pagamento — DORA è lex specialis e prevale in caso di sovrapposizione. Tuttavia, per fornitori tecnologici, studi professionali, PMI e partner non regolamentati, è spesso la NIS2 a dettare le regole.

Per questo motivo, è fondamentale che ogni organizzazione:

- mappi con precisione il proprio ruolo nella filiera,

- identifichi quali obblighi si applicano e secondo quale normativa,

- costruisca un sistema di controllo interno coerente e armonizzato.

Perché NIS2 riguarda anche chi non se lo aspetta

Molte PMI e microimprese ritengono — erroneamente — di essere fuori dal perimetro normativo. In realtà, basta:

- fornire servizi a un ente pubblico o a una banca;

- gestire dati sanitari, identificativi o biometrici;

- offrire hosting, cloud, backup o software gestionali;

per rientrare, direttamente o indirettamente, nel campo d’azione della NIS2.

Questo rende ancora più urgente adottare un approccio proattivo: non si tratta solo di evitare sanzioni, ma di costruire credibilità, competitività e affidabilità in un contesto in cui la sicurezza informatica è ormai un prerequisito di mercato.

Conformità e strategia: la sfida per le piccole e medie imprese

Nel nuovo scenario regolamentare delineato da DORA e NIS2, le PMI, le microimprese e gli studi professionali si trovano a fronteggiare una duplice sfida: da un lato, la necessità di adeguarsi a requisiti sempre più strutturati in materia di cybersicurezza; dall’altro, la pressione esercitata da clienti regolamentati, partner istituzionali o soggetti pubblici, che impongono standard elevati anche ai fornitori.

Molte organizzazioni non sono direttamente soggette a vigilanza, ma rientrano di fatto nella filiera critica. E ciò comporta responsabilità concrete, soprattutto se si gestiscono dati sensibili, credenziali di accesso, soluzioni software in cloud o processi legati a pagamenti, investimenti e identità digitale.

Per affrontare con metodo la transizione verso la conformità, è fondamentale adottare una strategia graduale ma strutturata, che si fondi su alcuni passaggi chiave:

- Valutare l’esposizione al rischio

Un assessment iniziale permette di mappare asset, processi digitali, vulnerabilità e dipendenze da terze parti. È il punto di partenza per costruire un piano efficace.

- Definire un piano di adeguamento proporzionato

Il principio di proporzionalità, previsto da DORA e riconosciuto anche da NIS2, consente di tarare gli interventi sulla base delle effettive dimensioni e criticità dell’impresa. L’importante è documentare il percorso, anche se articolato in tappe progressive.

- Rafforzare i controlli e il monitoraggio continuo

L’adozione di strumenti di controllo degli accessi, rilevamento delle anomalie e gestione delle patch è essenziale per costruire un perimetro di sicurezza attivo e reattivo.

- Coinvolgere il personale e promuovere la consapevolezza

Molti incidenti informatici nascono da comportamenti inconsapevoli. Formazione, simulazioni e policy interne sono il primo scudo contro l’errore umano.

- Governare i rapporti con i fornitori ICT

Ogni soggetto esterno che ha accesso a sistemi o dati deve essere contrattualmente vincolato a obblighi di sicurezza, elevata verificabilità dei processi (auditability) e continuità. La fiducia deve poggiare su basi verificabili.

Costruire un piano di conformità non significa rincorrere adempimenti burocratici: significa rafforzare la capacità dell’impresa di operare in sicurezza, proteggendo clienti, reputazione e sostenibilità operativa.

Il valore della resilienza come leva competitiva

Nel pensiero comune, la cybersecurity è spesso percepita come un “costo necessario”. Ma questa visione è oggi superata. La resilienza operativa digitale rappresenta una leva concreta di posizionamento competitivo e differenziazione sul mercato.

In un contesto in cui la fiducia digitale è un asset raro, le imprese che dimostrano di saper prevenire e gestire gli incidenti:

- si candidano come partner affidabili per clienti pubblici e privati,

- limitano i danni economici e reputazionali in caso di attacco,

- sono più rapide nel ripristino delle attività, riducendo interruzioni e disservizi,

- aumentano la propensione degli investitori, sempre più attenti ai profili ESG e alla resilienza organizzativa.

Inoltre, un buon presidio della sicurezza informatica consente di intercettare opportunità di mercato:

- partecipazione a bandi e gare pubbliche,

- collaborazione con enti regolamentati o vigilati,

- sviluppo di prodotti e servizi ad alto valore aggiunto (es. regtech, legaltech, fintech).

La resilienza non è più soltanto un adempimento: è un criterio di preferenza commerciale, un fattore abilitante dell’innovazione, una condizione per la continuità e la crescita.

Il tempo dell’attesa è finito

Con l’applicazione effettiva del Regolamento DORA e il recepimento della Direttiva NIS2 nell’ordinamento italiano, le imprese non possono più rimandare. Il quadro normativo è chiaro, operativo e, soprattutto, monitorato.

“La più grande minaccia in tempi di turbolenza non è la turbolenza, ma agire con la logica di ieri.”

— Peter Drucker

Questa riflessione vale pienamente per la cybersecurity: affrontare le sfide attuali con approcci reattivi, frammentati o improvvisati non è più sostenibile. Servono strumenti, governance, processi e cultura.

Non è necessario essere perfetti. È necessario cominciare.

Anche un percorso graduale, purché documentato, proporzionato e coerente, costituisce un segnale positivo verso clienti, autorità e stakeholder.

I primi passi da compiere:

- mappare il perimetro digitale e i fornitori strategici;

- identificare le lacune normative rispetto ai requisiti DORA/NIS2;

- costruire un piano di adeguamento, articolato e sostenibile;

- definire ruoli e responsabilità interne, anche nelle realtà più piccole;

- coinvolgere partner qualificati, che sappiano tradurre la norma in azioni concrete.

L’evoluzione verso la resilienza operativa non è solo un obbligo, ma una forma di maturità organizzativa. Chi affronta per tempo questa trasformazione, lo fa non solo per evitare sanzioni, ma per costruire valore, affidabilità e solidità nel tempo.

[1] Il Digital Finance Package, adottato dalla Commissione Europea il 24 settembre 2020, rappresenta un’ampia iniziativa strategica volta a modernizzare e digitalizzare il settore finanziario dell’Unione Europea. Il pacchetto ha l’obiettivo di favorire l’innovazione, migliorare la competitività e la resilienza del settore, garantendo al tempo stesso protezione dei consumatori e stabilità finanziari.

[2] L’ACN è anche l’autorità competente in Italia per la notifica di incidenti significativi ai sensi della direttiva NIS2, che ha ampliato il perimetro dei soggetti obbligati a includere enti operanti in settori critici, tra cui quello finanziario (si veda più avanti nell’articolo quando si tratta di NIS2).